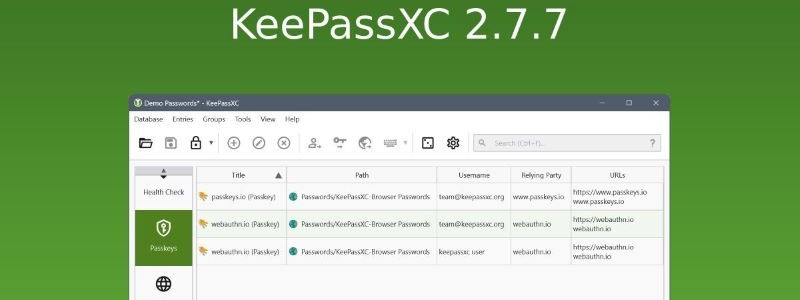

Sicherheit ist relativ. Die Frage ist nicht, ob es möglich ist, sondern wie lange es dauert, ein System zu hacken.

Stephan Hegner

Unsere Dienstleistungen

Sicherheit rund um Ihre EDV

Selbst bestens geschützte Firmen wie die amerikanische Rüstungsindustrie wurden schon gehackt. Aber es zeigt auch, dass für Hacker der wirtschaftliche Aspekt ebenfalls wichtig ist. Denn Zeit ist Geld und wo wenig Zeit aufgewendet werden muss, lohnt sich der Hack umso mehr.

Falls Sie also nicht streng geheime Daten schützen müssen, werden Sie bei einem angemessen Risikomanagement kaum ein Ziel für Hacker sein. Wir helfen Ihnen, dies zu erreichen. Mit einer Analyse des Sicherheitszustandes zeigen wir Ihnen auf, wo Ihre Sicherheit Lücken aufweist und wie Sie diese angemessen schliessen können.

NEWS zur Datensicherheit

Was ist Cyber-Kriminalität?

Es betrifft früher oder später jeden

Es gibt keine allgemein gültige Definition des Begriffs Computerkriminalität. Gewöhnlich subsumiert man darunter alle Straftaten, die unter Ausnutzung der Informations- und Kommunikationstechnik oder gegen diese begangen werden. Im polizeilichen Bereich unterscheidet man darüber hinaus zwischen Computerkriminalität im engeren Sinn und Computerkriminalität im weiteren Sinn.

Cyberkriminalität lässt sich dabei unterscheiden in Computerkriminalität im engeren Sinne, für diese Straftaten wird lediglich ein Computer mit oder ohne Internetnutzung als Tatwaffe eingesetzt und Internetkriminalität: Diese Straftaten basieren auf dem Internet oder geschehen mit den Techniken des Internets.

Die Unterscheidung ist, dass unter Internetkriminalität auch viele Straftaten und Vergehen fallen, die auch ohne Internet möglich wären (etwa Verbreitung verbotener Inhalte, Belästigung, u.a.m.), während Computerkriminalität sich in diesem Sinne speziell auf den Kontext der elektronischen Daten bezieht.

Cybercrime im engeren Sinne bezieht sich auf „spezielle Phänomene und Ausprägungen dieser Kriminalitätsform, bei denen Elemente der elektronischen Datenverarbeitung (EDV) wesentlich für die Tatausführung sind“. Darunter fallen:

- Ausspähen, Abfangen von Daten einschließlich Vorbereitungshandlungen

- Computerbetrug, Betrug mit Zugangsberechtigungen zu Kommunikationsdiensten

- Computersabotage

- Datenveränderung

- Fälschung beweiserheblicher Daten

- Täuschung im Rechtsverkehr bei Datenverarbeitung

Kurz-Checkliste

Ist die Haus- oder Bürotür abgeschlossen?

Wenn Sie sich plötzlich fragen, ob Sie beim Verlassen die Haus- oder Bürotür abgeschlossen haben oder nicht, kann sehr lästig sein. Sie haben die Möglichkeit hinzufahren und dies persönlich zu prüfen. Fertig. Können Sie das bei der IT-Sicherheit auch? Einige kurze Fragen die helfen sollen, diese Ungewissheit einzudämmen.

- Kennen Sie Ihre unersetzlichen Daten sowie die kritische Hard- und Software?

- Ist Ihr Netzwerk in Sicherheitszonen unterteilt?

- Sind Soft- und Hardware auf dem aktuellen Stand und gepatcht?

- Sind Ihr Backup-Plan, der Intervall der Sicherheitsupdates und Ihre Passwort- und Benutzerrichtlinien adäquat umgesetzt?

- Können Sie Cyberattacken erkennen, auf diese reagieren und effektiv abwehren?

- Wissen Sie, was Ihre Mitarbeitenden auf Facebook, Twitter & Co. über die Firma schreiben?

- Sind Ihre Mitarbeitenden im Umgang mit E-Mails geschult worden?

Je mehr Sie mit "ja" beantworten können, desto besser haben Sie Ihre IT-Sicherheit im Griff. Haben Sie Fragen? Wir beraten Sie gerne.