Happy New Year

Januar 4, 2018

Sicherheitsnews Januar

Januar 30, 2018

In der Zwischenzeit sind weitere Details zu den Sicherheitslücken von Prozessoren von Intel, AMD oder ARM veröffentlicht worden. Die unter anderem von Googles Project Zero aufgedeckten Schwachstellen ermöglichen mehr als ein Dutzend Angriffsmöglichkeiten. So stellten die Forscher zwei Attacken mit den klingenden Namen Spectre und Meltdown vor, mit denen man auf den geschützten Speicherbereich eines Prozessors zugreifen kann.

Meltdown

Die Meltdown Attacke (offiziell CVE-2017-5754 rogue data cache load) betrifft Intel Prozessoren. Um einen Prozessor zu beschleunigen, wird physischer Speicher in der Seitentabelle des User Prozesses gemappt. Dies ermöglicht einem Benutzer-Prozess unter zu Hilfe Name einiger Tricks den geschützten Kernel-Speicher auszulesen. Dabei ist es egal, ob es sich um Windows, Linux oder Apples macOS handelt. Dementsprechend sind für die genannten Betriebssysteme bereits Sicherheitsupdates erhältlich oder in Vorbereitung.

Spectre

Die Spectre Attacke (officiell CVE-2017-5753 bounds check bypass und CVE-2017-5715 branch target injection) beschränkt sich auf den Benutzerprozess und betrifft auch die Prozessoren von AMD und ARM. Diese Angriffsvariante ist komplexer aber auch schwerer zu beheben. Spectre ist insbesondere im Browser mit Javascript erfolgreich. So lassen sich Passwörter aus dem Speicher von Firefox, Chrome, Safari, Edge auslesen. Hier helfen also vor allem Updates für den Browser (CVE-2017-5753). Zusätzlich hat Intel bekanntgegeben, dass ein Microcode Update für Intel-Prozessoren die CVE-2017-5715 beheben soll. Inwieweit auch ältere Systeme vom Update profitieren werden, ist noch unklar.

Fazit

Wie bereits in der Einleitung angesprochen, sind noch weitere Angriffsmöglichkeiten zu erwarten. Grundsätzlich wird diese Art von Schwachstelle erst mit einer neuen Generation von Prozessoren ausgemerzt werden. In der Zwischenzeit gilt es die Systeme möglichst aktuell zu halten. Eine Übersicht zu diversen Herstellern und deren Stellungnahmen und Update-Hinweisen findet man hier bei Heise Security. Dabei ist davon auszugehen, dass bei Microsoft und Apple am Schnellsten reagiert wird. So hat Microsoft für Windows bereits am Freitag ein Sicherheitsupdate veröffentlicht. Aber Achtung, momentan kann es noch zu Problemen mit anderen Antiviren-Programmen oder AMD Prozessoren kommen. Bei Windows Servern sind noch weitere Einstellungen in der Registry vorzunehmen. Apple hat heute Montag die Updates für iOS (11.2.2) und macOS (10.13.2) freigegeben. Updates für Linux sind ebenfalls erhältlich oder in Vorbereitung. Bei Google und Android ist die Sachlage komplizierter. Prinzipiell wurden mit den Sicherheitsupdates anfangs Januar Android Geräte abgesichert. Dies gilt aber nur für die Geräte Pixel und Nexus von Google. Inwieweit andere Hersteller wie Samsung oder LG vorgehen, ist schwer zu sagen. Zumindest für aktuelle Geräte sollten die Updates ebenfalls erhältlich sein.

Windows Gegenmassnahmen im Detail

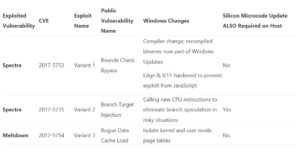

In einem Blog-Beitrag erklärt Microsoft-Vizepräsident Terry Myerson die Updates für Windows genauer und gibt auch Schätzungen zu Leistungseinbußen ab und diese können insbesondere bei Windows Servern erheblich sein. In der nachfolgenden Graphik sieht man die drei Angriffsvarianten und die damit verbundenen Änderungen durch das Windows Update:

Wie man sieht, braucht es für Spectre der Variante 1 vor allem ein Update des Browsers. Für die Variante 2 braucht es zusätzlich neben dem Update des Betriebssystems auch ein Bios Update. Und schliesslich wird Meltdown mit einem für Intel optimierten Betriebssystem Patch abgedichtet. Dieser führt aber insbesondere auf älteren Intel Systemen und hoch belasteten Servern zu markanten Leistungseinbussen. Microsoft will dazu in den kommenden Wochen Benchmark Ergebnisse veröffentlichen.